序文

現在、企業における VPN の使用は、非常に一般的な作業方法です。一部の社内ナレッジ ベース、ファイル サービス、コード管理、OA システム、財務システムなどの情報システムは、企業 LAN からのみアクセス可能であり、これらのサービスはパブリック インターネットに公開されないため、企業の情報セキュリティのリスクが高まります。企業の従業員が出張中や在宅勤務中に企業の内部情報システムにアクセスする必要がある場合、VPN は非常に重要です。社内にいなくても、インターネットがあれば、VPN ネットワークを介して認証され、企業のイントラネット サービスに接続できます。

OpenVPN アプリ

この種のエンタープライズ VPN 展開チュートリアルでは、次の図に示すように、ほとんどのソリューションは OpenVPN です。

この展開方法は、小規模企業のニーズに適しています。中規模以上の企業の場合、この方法で展開するとエクスペリエンスが非常に悪くなります。これはパフォーマンスの観点ではなく、監査の観点です。

この展開方法は、小規模企業のニーズに適しています。中規模以上の企業の場合、この方法で展開するとエクスペリエンスが非常に悪くなります。これはパフォーマンスの観点ではなく、監査の観点です。

OpenVPN は匿名性を主な目的として設計されています。OpenVPN サーバーに接続するすべてのユーザーについては、サーバー側のログにのみ、ログイン アカウント、時間、ユーザーのパブリック IP、割り当てられた仮想 IP、ログイン状態などのフィールド情報が記録されます。ただし、問題は、ユーザーが企業イントラネット サービスにアクセスしたときに表示されるリクエスト IP が OpenVPN サーバー IP であり、OpenVPN サーバーによって割り当てられた仮想 IP アドレスではないため、誰が規則に違反したかを追跡することが難しいことです。

500台以上のVPN端末が同時接続されている場合を想像してください。誰かが社内情報システムへのログインパスワードを忘れてログインしようとしてIPがロックされると、要求元IPが同じであるため、他の誰も正常にアクセスできなくなります。一部の人のコンピュータがイントラネットに水平に侵入しようとする場合もあり、その結果、セキュリティ部門の状況認識が捕捉され、処理が必要になります。ただし、どのユーザーがこの操作を実行しているかはわかりませんが、タイムリーに処理して、できるだけ早くセキュリティインシデントのクローズドループを完了する必要があります。どうすればよいでしょうか? OpenVPN サーバー IP がアクセスを継続できないように制限する ACL ポリシーを直接実装しますか?仕事でVPNに接続している人はたくさんいます。IPトラフィックをブロックすると、誰も会社の内部ネットワークに正常にアクセスできなくなり、大量の苦情が発生します。

したがって、監査の問題を解決するためのデバイスVPNアクセスには以下が適用されます。

ファイアウォールデバイスのVPN機能の使用

事前準備

| 名前 | IP | Mask | 説明する |

|---|---|---|---|

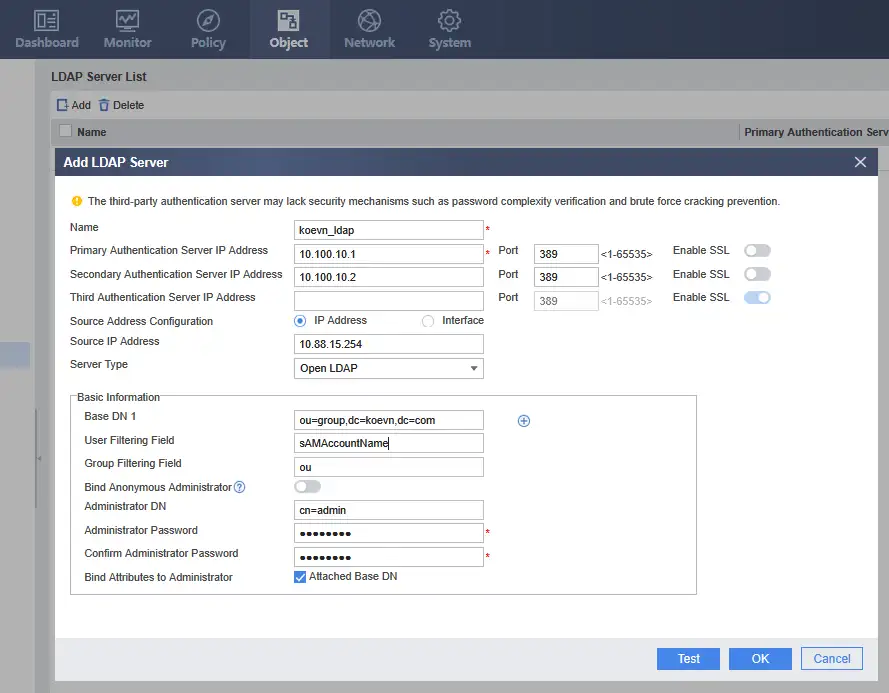

| プライマリLDAP | 10.100.10.1 | 24 | プライマリ LDAP サーバー サービス |

| セカンダリLDAP | 10.100.10.2 | 24 | セカンダリ LDAP サーバー サービス |

| ファイアウォールデバイス | 10.88.15.254 | 24 | ファイアウォールインターフェースIP |

| VPN アドレスプール | 10.90.10.x | 24 | VPN アドレス割り当てプール |

ここのVPNアカウントはすべて統合アカウントです。入社時にローカルVPNアカウントを作成したり、退職時にローカルアカウントを削除したりする必要はありません。人数が少ない場合は問題ありませんが、人数が多すぎると非常に面倒です!したがって、人事アカウントの作成と非アクティブ化は、統合アカウントを通じて人事部門のプロセス管理システムによって自動的に処理できます。これらの統合アカウントによって使用される管理サービスは、OpenLDAP サーバーまたは Active Directory によって展開されているかどうかに関係なく、VPN アカウント アクセスに接続できます。

この方法の利点は、OpenVPN Server サービスが存在せず、独立した VPN セグメントが LAN に割り当てられることです。ユーザーが VPN にログインした後、割り当てられた VPN アドレスは独立しており、イントラネット情報システムにアクセスするための要求 IP は VPN クライアント IP です。IP がサービス パスワードをクラックしようとしているか、または不正な操作を行っているかに関係なく、指定された VPN クライアント IP を直接ブラックリストに登録しても他のユーザーに影響はなく、必要に応じて ACL ポリシーを設定することもできます。

この方法の利点は、OpenVPN Server サービスが存在せず、独立した VPN セグメントが LAN に割り当てられることです。ユーザーが VPN にログインした後、割り当てられた VPN アドレスは独立しており、イントラネット情報システムにアクセスするための要求 IP は VPN クライアント IP です。IP がサービス パスワードをクラックしようとしているか、または不正な操作を行っているかに関係なく、指定された VPN クライアント IP を直接ブラックリストに登録しても他のユーザーに影響はなく、必要に応じて ACL ポリシーを設定することもできます。

⚠️ 注意 ファイアウォール VPN アクセスには同時ユーザー数制限があります。企業 VPN の同時ユーザー数が数百または数千に及ぶ場合は、フル機能を備えた専用の VPN デバイスを使用するのが最適です。

ファイアウォールデバイスでの SSL VPN アクセスの構成

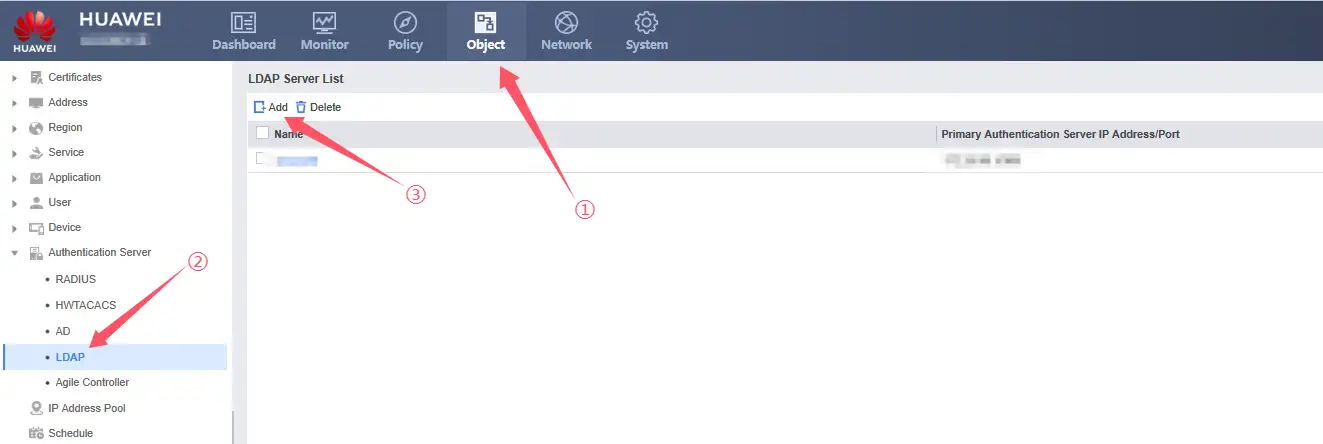

1、ファイアウォールに認証サービスを追加する方法

2、LDAPサーバーの構成情報を追加する

図の「ユーザーフィルタリングフィールド」は、さまざまな用途に応じて適切に構成されています。たとえば、名前のピンインを統合アカウントとして使用する企業もあれば、従業員番号を統合アカウントとして使用する企業もあります。多くの漢字はピンインと同じ発音であるため、同じピンインの後に001などの番号を追加して区別します。従業員番号は継続的に増加し、同じ従業員番号は表示されません。

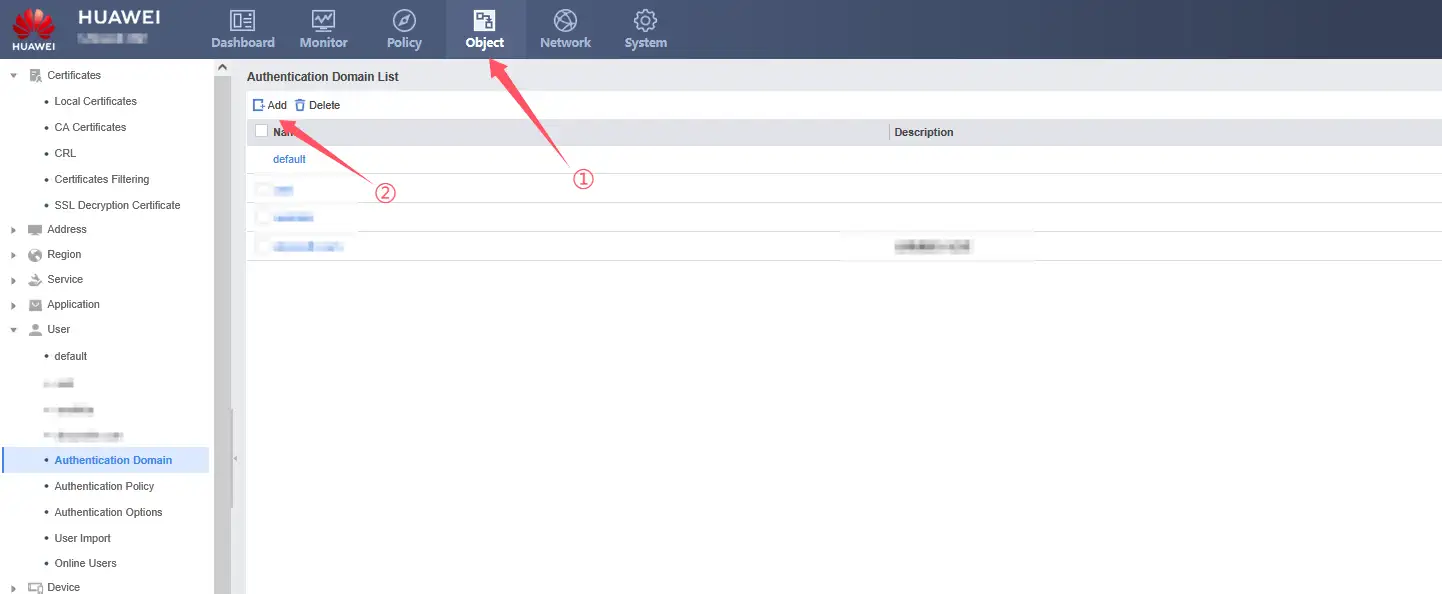

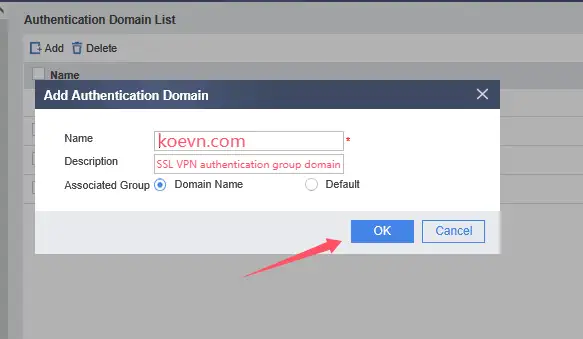

3、VPN認証ドメインを追加する

認証ドメイン名は、LDAPサーバー構成のベースDNの後の

dc=koevn,dc=comに対応している必要があります。

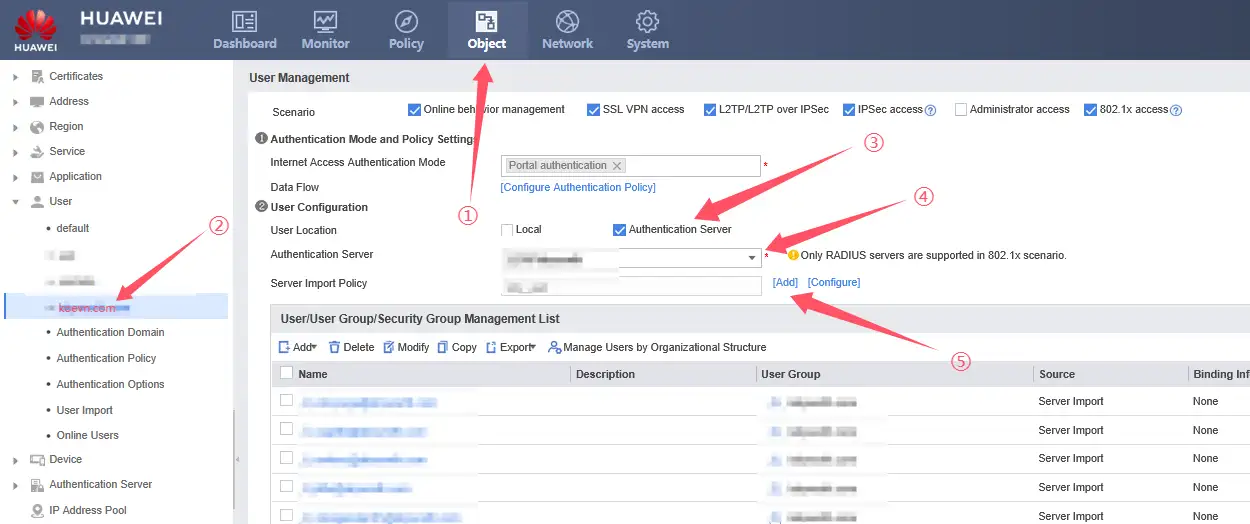

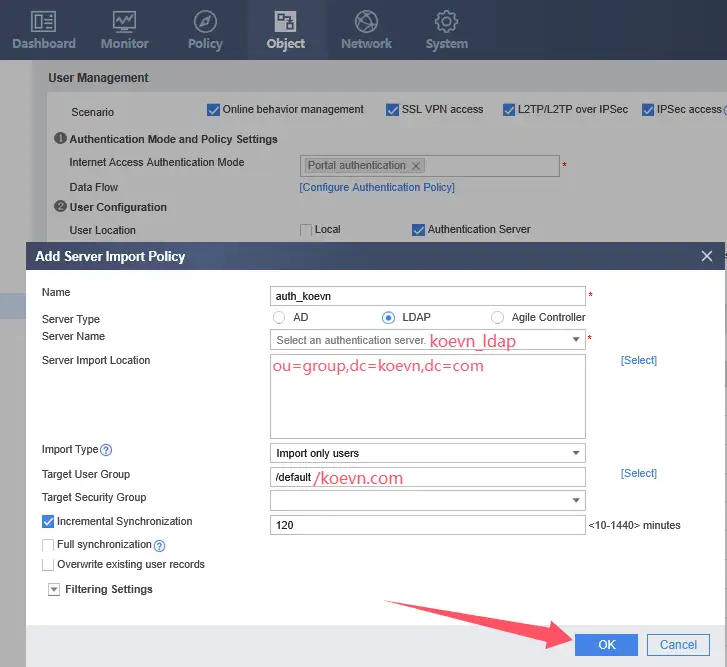

4、VPN認証ドメインアクセスタイプとユーザーインポートポリシーの構成

- Server Name: LDAPサーバー構成認証名を追加しました

- Import Type: インポートタイプでは、インポートユーザーを選択するだけです。

- Target User Group:作成された認証ドメインの名前は/koecn.comです

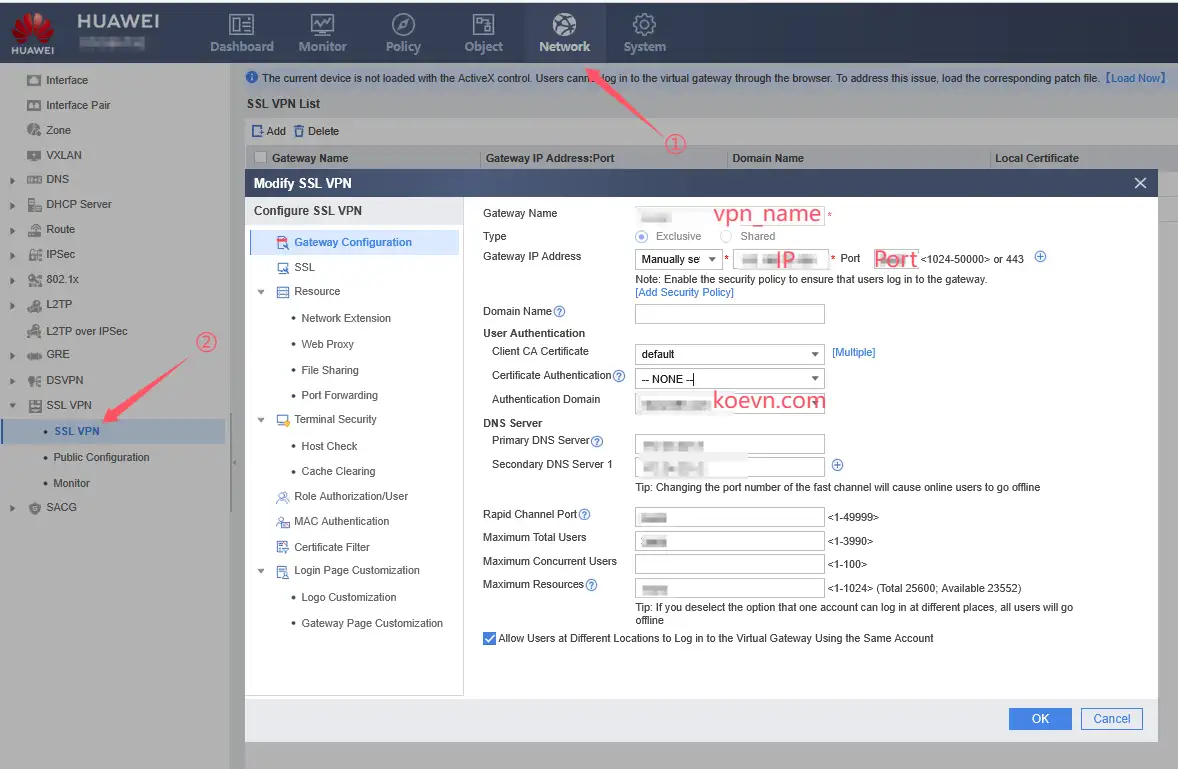

5、SSL VPNの設定

ゲートウェイ IP アドレスはアドレスを設定します。パブリック IP がある場合は、パブリック IP を直接入力します。負荷分散として 2 つ以上のファイアウォールがあり、それらが互いにプライマリとバックアップである場合は、ドメイン名を設定して VPN アクセス負荷分散を実現できます。

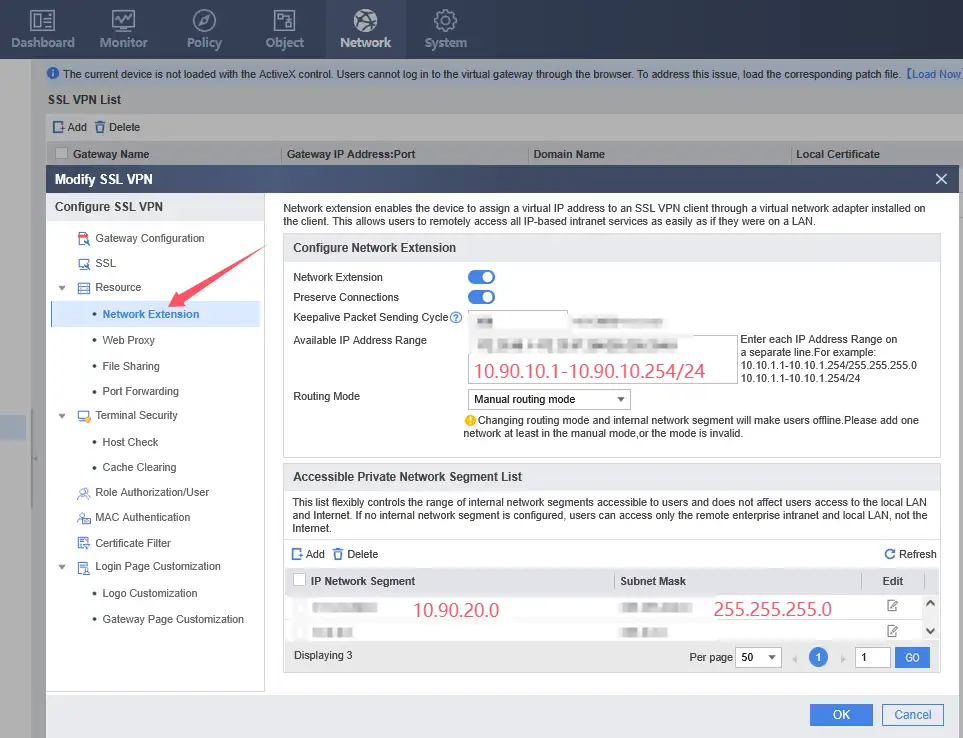

「ネットワーク拡張」項目の下にある「IP ネットワーク セグメント」項目には、アクセスする必要があるネットワーク セグメントが含まれている必要があります。含まれていない場合、VPN が接続されていても、企業イントラネット サービスにアクセスできません。

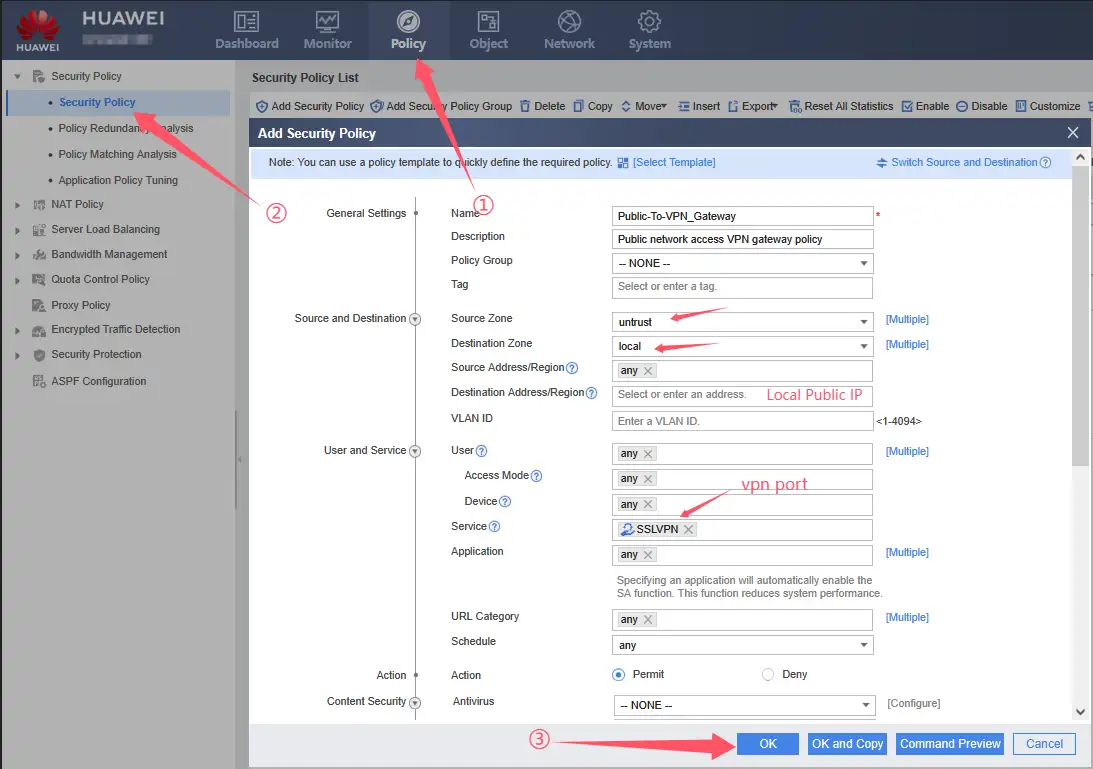

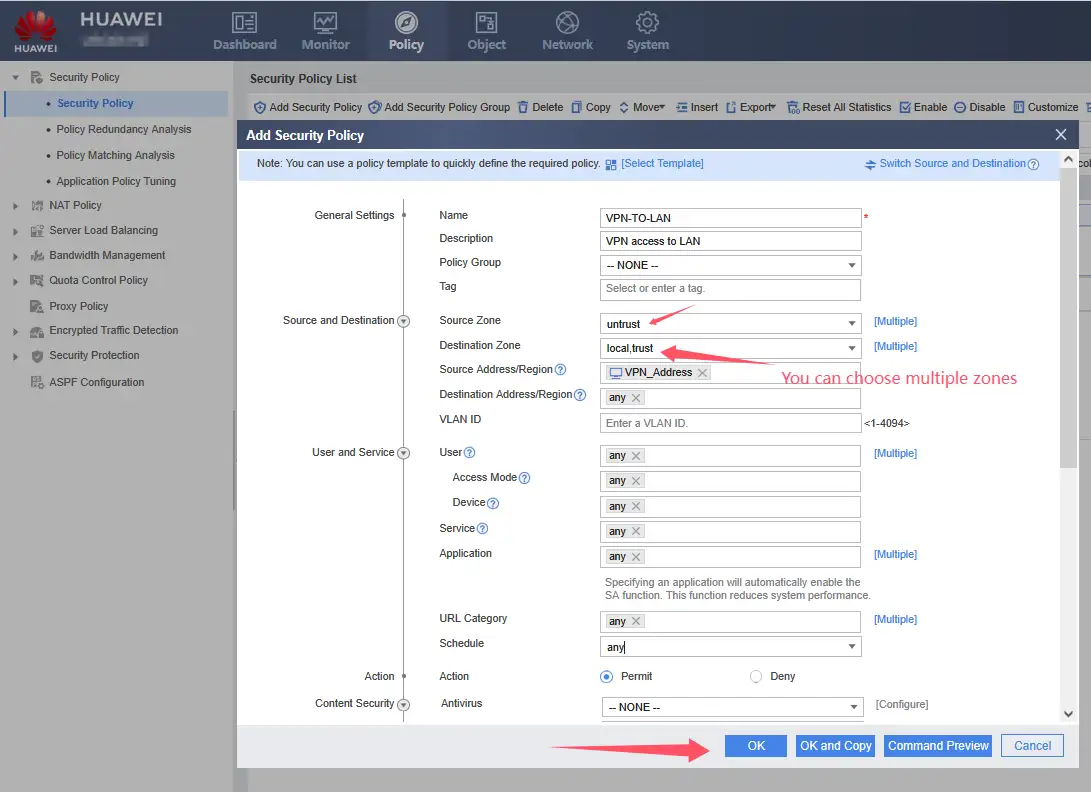

6、VPNアクセスセキュリティポリシーの追加

- Local Public IP:ファイアウォール WAN ポートのパブリック IP アドレス

- vpn port:カスタム DTCP ポート番号

VPN Address:カスタマイズされたアドレスセグメント名。この名前設定では、異なるVPNセグメントを追加するだけです。

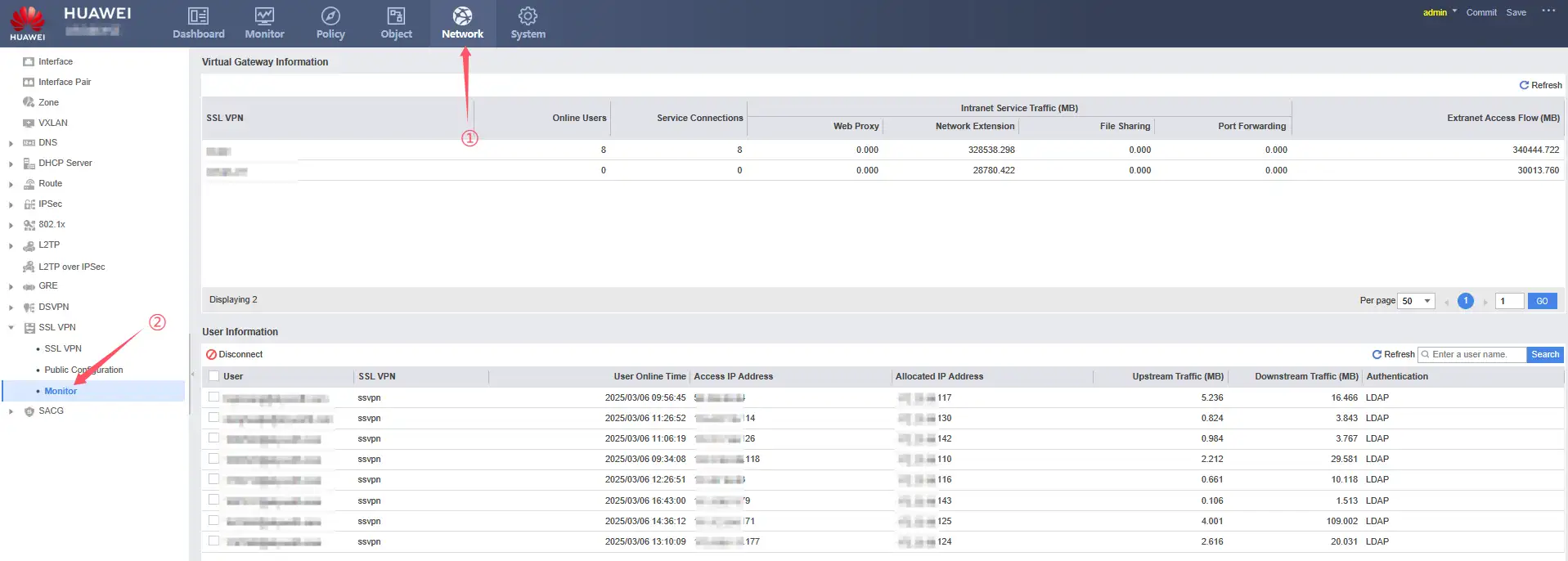

7、最後のVPN接続ステータス